(Ne)kompletní certifikační řetězec

- Společnost Alpiro je prodejcem digitálních certifikátů. Instalaci certifikátů zajišťuje sám klient vlastními silami a prostředky. V případě obtíží s instalací certifikátu se obraťte na výrobce serverového softwaru nebo příslušnou dokumentaci, kterou si můžete od výrobce vyžádat.

Situace

Na některých zařízeních se SSL certifikát chová jako nedůvěryhodný. Zobrazuje se varování o nedůvěryhodném certifikátu.

Příčina

Server klientům neposílá kompletní řetězec CA certifikátů (tzv. certificate chain). Nejčastějšími situacemi jsou:

- Na server je společně s listovým certifikátem nainstalován pouze jeden (nebo žádný) intermediate certifikát z celého řetězce CA certifikátů dodávaných ke každému listovému SSL certifikátu.

- Na server jsou nainstalovány všechny CA certifikáty, ale server není správně nakonfigurován, v důsledku čehož neposílá všechny, ale jen jeden (či žádný) CA certifikát.

Ne všechny intermediate certifikáty jsou totiž pouze intermediate certifikátem, mohou být zároveň i kořenovým certifikátem. A ne všechny kořenové certifikáty jsou pouze kořenovým certifikátem, neboť mohou být zároveň i intermediate certifikátem.

Některé CA certifikáty mohou být vzájemně podepsané jinými CA certifikáty (stejných i různých certifikačních autorit), a tudíž se jeden certifikát na jedné platformě může chovat jako kořenový certifikát a na jiné platformě jako intermediate certifikát.

Tato praxe je velice běžná a je známá jako tzv. cross-signing.

Níže je pro ukázku řetězec certifikátů, který stačí pro řádnou funkčnost na všech moderních zařízeních, ale některá zastaralá a neaktualizovaná zařízení zobrazují varování o nedůvěryhodném certifikátu:

www.ssls.cz (server posílá)

↳ Alpiro RSA DV SSL CA 2 (server posílá)

↳ Sectigo Public Server Authentication Root R46 (server neposílá)

- Na moderních a aktualizovaných zařízeních jsou certifikáty, které server neposílá, v seznamu kořenových CA, a tudíž jim pro sestavení řetězce důvěry stačí pouze první intermediate certifikát. Popřípadě si zařízení umí chybějící CA certifikáty automaticky stáhnout a doplnit.

- Starším či neaktualizovaným zařízením však pouze jeden intermediate certifikát nemusí stačit, protože si tak nemohou sestavit kompletní řetězec důvěry — zejména pokud si neumí automaticky stáhnout chybějící CA certifikáty.

Řešení

Vyřešit to lze správnou konfigurací serveru tak, aby posílal kompletní řetězec CA certifikátů, viz:

www.ssls.cz (server posílá)

↳ Alpiro RSA DV SSL CA 2 (server posílá)

↳ Sectigo Public Server Authentication Root R46 (server posílá)

↳ USERTrust RSA Certification Authority (server posílá)

↳ AAA Certificate Services (server neposílá)

Posíláním kompletního certifikačního řetězce je zajištěna důvěryhodnost a správná funkčnost certifikátu i na zastaralých zařízeních.

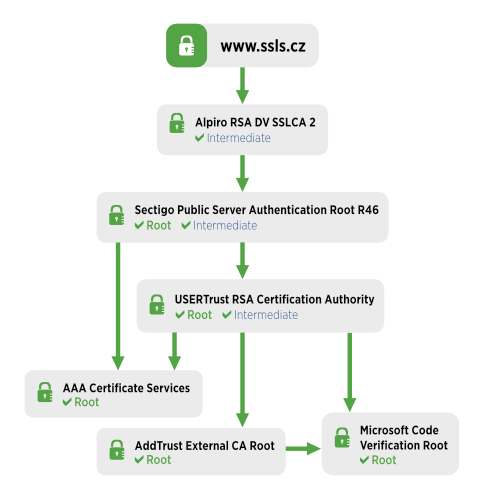

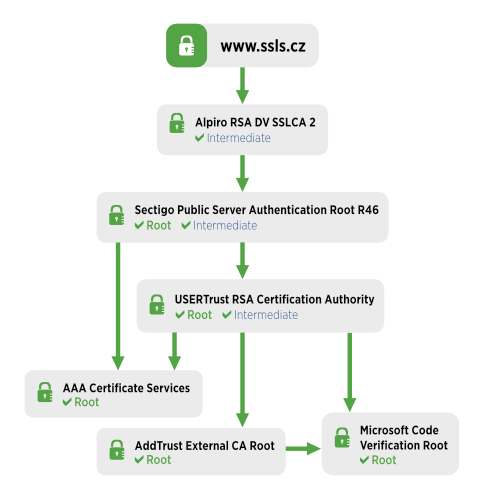

Ilustrativní certifikační řetězec:

Shrnutí

Pošle-li server klientovi více certifikátů z řetězce důvěry, výrazně se tím zvyšuje pravděpodobnost kompatibility (důvěryhodnosti) se staršími zařízeními. Přestože se může posílání delšího řetězce certifikátů zdát jako zbytečné pro moderní klientská zařízení, ničemu to neuškodí, protože budou nepotřebnou část řetězce certifikátů jednoduše ignorovat.

Nejčastější dotazy

Kde najdu všechny CA certifikáty pro konfiguraci kompletního certifikačního řetězce?

Po přihlášení ke svému účtu v sekci Moje certifikáty u daného certifikátu klikněte na Detail a na zobrazené stránce klikněte buď na Stáhnout nebo Zobrazit. Všechny příslušné CA certifikáty jsou uloženy v jednom souboru jeden pod druhým. V případě potřeby je stačí uložit do samostatných souborů — pracovat s nimi můžete v libovolném prostém textovém editoru (Poznámkový blok, Nano, Vim apod.).

Jak ověřím, zda server správně posílá kompletní řetězec CA certifikátů?

-

Pro web server dostupný z internetu na standardním portu (443) můžete použít:

- online nástroj SSL Tester

- či podobný nástroj třetí strany.

-

Pro nestandardní porty a ostatní servery, mj. mail server, můžete použít například nástroj openssl pro příkazový řádek:

Přejděte na důvěryhodný SSL certifikát AlpiroSSL se silným až 256-bit šifrováním a ušetřete.

Chraňte svou reputaci a zajistěte maximální důvěryhodnost s TLS/SSL certifikátem s EV.

Porovnejte si všechny výhody i nevýhody nejžádanějších SSL certifikátů — bez obalu.

Skonsolidujte všechny své SSL certifikáty do jednoho multi-doménového SSL certifikátu!