Co potřebujeme

V tomto článku předpokládáme, že:

- máte připraven některý z tokenů YubiKey řady 5 s označením FIPS — Koupit

,

- nainstalovanou aplikaci Yubico Authenticator

(dostupná pro Linux, macOS i Windows)

- a provedeno alespoň základní nastavení

tokenu, tj. nastaveny kódy PIN, PUK a management key.

1/3 Generování CSR

-

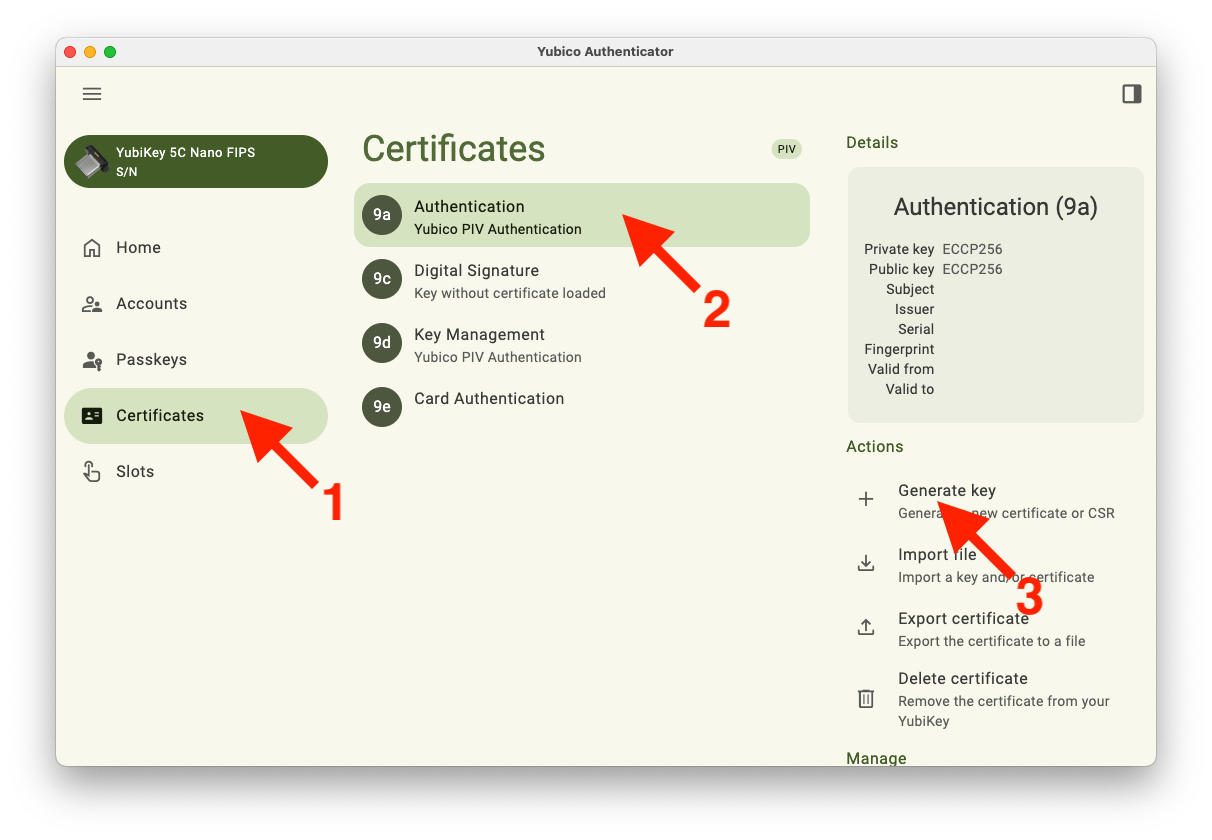

Otevřete aplikaci Yubico Authenticator, v levém menu vyberte Certificates, uprostřed klikněte na 9a Authentication a vpravo pak klikněte na + Generate Key.

Slot 9a či Slot 9c?

Slot 9a (PIV Authentication) a Slot 9c (Digital Signature) nemají žádná omezení, co se klíčů týče. Rozdíl je pouze v zásadách PIN. Pro EV Code-Signing certifikát doporučujeme použít Slot 9a a pro OV/IV Code-Signing certifikát Slot 9c.

Pro Document-Signing certifikát použijte Slot 9c (Digital Signature).

-

Zadejte PIN k zařízení YubiKey a klikněte na Unlock pro odemčení.

-

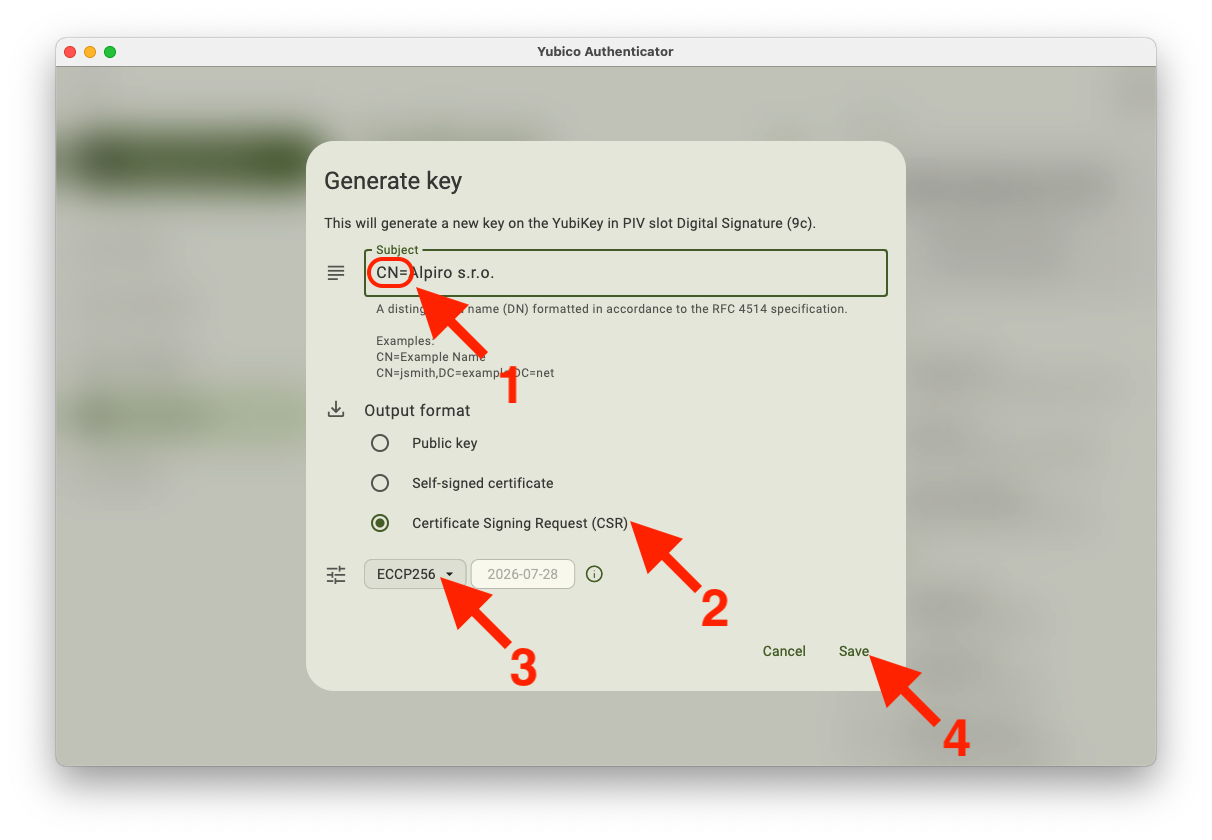

V okně Generate key postupujte následovně:

- Do pole Subject zadejte prefix CN= a ihned za to úplný název organizace (pro OV a EV certifikát) či celé jméno a příjmení (pro IV certifikát), například:

CN=Alpiro s.r.o. - V sekci Output format zvolte Certificate Signing Request (CSR).

- Zvolte algoritmus ECCP256 nebo ECCP384.

- Klikněte na Save a CSR žádost uložte na disk do souboru s názvem

zadost.csr.

- Do pole Subject zadejte prefix CN= a ihned za to úplný název organizace (pro OV a EV certifikát) či celé jméno a příjmení (pro IV certifikát), například:

2/3 Atestace HSM

Abychom prokázali, že CSR žádost byla vygenerována na zabezpečeném fyzickém tokenu YubiKey, potřebujeme k tomu HSM Atestaci — v tomto případě atestační certifikát a související intermediate certifikát.

Pozn.: Atestační certifikát je určen pro certifikační autoritu (CA) a slouží pouze k prokázání původu klíče.

K získání atestačního certifikátu a intermediate certifikátu použijeme nástroj ykman, který je součástí instalace aplikace YubiKey Manager, popř. můžete stáhnout ykman CLI na stránkách výrobce

Tip pro macOS

Pro snazší práci doporučujeme přidat ykman do /etc/paths. ⇩ Zobrazit více

- Otevřete aplikaci Terminal a zadejte příkaz:

sudo nano /etc/paths - Přidejte nový řádek s hodnotou:

/Applications/YubiKey Manager.app/Contents/MacOS - Zavřete stiskem kombinace kláves

Ctrl+X, potvrďte klávesouYa stiskněte kombinaci kláves⌘+Q.

Nyní můžete v aplikaci Terminal spustit příkaz ykman v kterémkoliv adresáři.

Tip pro Windows

Pro snazší práci doporučujeme přidat ykman do System Variables. ⇩ Zobrazit více

-

Ve složce

C:\Program Files\Yubicovytvořte souborykman.bata do něj uložte tento řádek:@"C:\Program Files\Yubico\YubiKey Manager\ykman.exe" %* - Klikněte na tlačítko Start a do vyhledávacího pole zadejte

env. Z nabídnutých možností vyberte Edit the system environment variables. - Klikněte na tlačítko Environment Variables… a v dolní sekci System Variables klikněte na Edit.

- Klikněte na tlačítko New a zadejte:

C:\Program Files\Yubico - Zavřete všechna okna opakovaným kliknutím na tlačítka OK a poté restartujte počítač.

Nyní můžete spustit příkaz ykman (lze i bez přípony .bat) v kterémkoliv adresáři.

Níže předpokládáme, že jste využili tipů (viz výše) pro váš operační systém. V operačním systému Linux by měl být příkaz ykman již přidán do $PATH.

Otevřete příkazový řádek (Terminal, Console, cmd apod.).

-

Vygenerujte atestační certifikát příkazem:

ykman piv keys attest -F PEM 9a attestation.crt- Pokud jste pro generování CSR zvolili Slot 9c, upravte příkaz změnou 9a na 9c.

-

Získejte intermediate certifikát příkazem:

ykman piv certificates export -F PEM f9 intermediate.crt

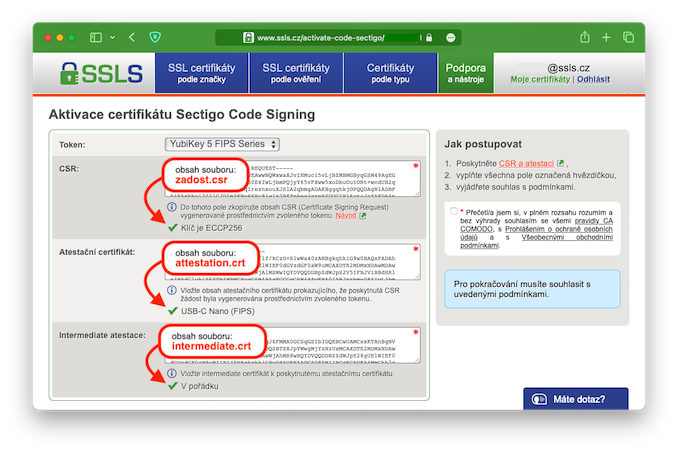

3/3 Aktivace Code-Signing certifikátu

Nyní máme připraveno vše potřebné k aktivaci certifikátu:

- CSR žádost vygenerovanou pomocí YubiKey FIPS tokenu v souboru

zadost.csr - atestační certifikát v souboru

attestation.crt - intermediate certifikát k atestačnímu certifikátu v souboru

intermediate.crt

Tyto soubory vložíme do příslušných polí při aktivaci certifikátu podle ilustrativního snímku:

Související

Zobrazit ilustrativní snímky

Zobrazit ilustrativní snímky